Vulnerabilidad en WPA2: Análisis de situación

En el día de ayer fue publicada una vulnerabilidad que afecta a WPA2, el protocolo que generalmente se utiliza para proteger redes WiFi.

Esta vulnerabilidad permite a un atacante que se encuentre en el rango de cobertura de la red WiFI (cercanía física de la red), poder leer la información que se envía previamente encriptada y con ello acceder a información sensible como datos de logines, tarjetas de créditos, mensajes, etc.

El ataque se realiza en la negociación de 4 vías que ejecuta el cliente inalámbrico que quiere unirse a una red WiFi protegida. En el mismo momento de la negociación también se refresca una llave de encriptación nueva que será utilizada para encriptar el tráfico subsiguiente. La técnica que se utiliza se llama Key Reinstalation Attack (KRACK).

Actualmente la mayoría de los dispositivos WiFi se encuentran afectado, por mas que se utilice encriptación con AES o la antigua WPA, ya que la vulnerabilidad radica en el diseño del protocolo. En caso de utilizar TKIP el problema seria aún mayor ya que permite la inyección de paquetes.

Vale recalcar que no sirve cambiar la contraseña o frase compartida del WiFi ya que se vulnera la negociación de las llaves. Un paliativo hasta tanto algunos vendors publiquen sus parches es la utilización forzosa de HTTPS para tener una encriptación entre el browser y el servidor en el momento de estar «navegando».

Algunos vendors ya han liberado algunas actualizaciones de sus sistemas operativos con un parche a ésta vulnerabilidad.

Uno de los primeros en tener un anuncio oficial fue MikroTik, en donde indica que sus sistema operativo RouterOS en sus versiones v6.39.3, v6.40.3 y v6.41rc no son afectadas a este ataque. Esto se debe a que la organización (CERT/CC/ICASI) que hizo público el anunció se contacto previamente con MikroTik para informar de la vulnerabilidad para tomar las medidas necesarias y no verse afectado.

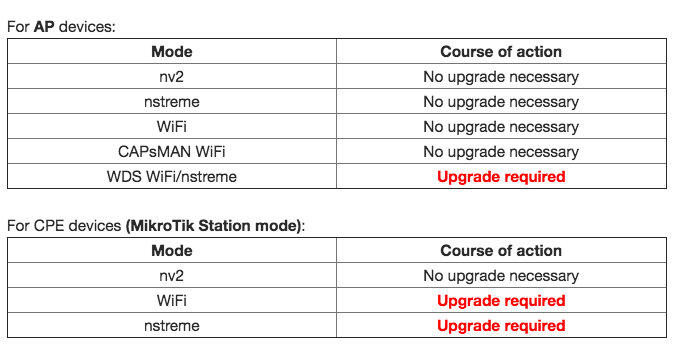

También hay ciertas «configuraciones» que no son vulnerables a éste ataque, como ser la utilización:

- Nv2 (protocolo propietario de MikroTik)

- CapsMAN

- 802.11/nstreme en AP sin WDS

El siguiente cuadro indica que dispositivos requieren ser actualizados según su modo de operación y configuración.

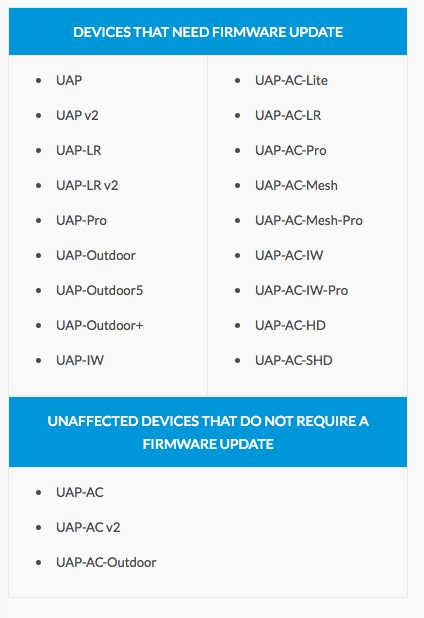

Ubiquiti también realizó su anuncio oficial, en donde informa que estuvo trabajando con un especialista en seguridad para emitir un firmware con un parche a la vulnerabilidad.

Según informa, algunos dispositivos UniFi AC no requieren actualización aunque la mayoría si lo necesitan. La siguiente es una lista de los dispositivos que requieren actualizarse:

En el mismo informe indica que la utilización de 802.11r (fast roaming) también es vulnerable por lo que recomienda desactivarlo de manera temporal, hasta tanto se arregle el inconveniente en el futuro.

Los dispositivos AirMAX AC y M tienen un firmware que soluciona la vulnerabilidad a partir de la versión v8.4.0 (serie AC) y v6.0.7 (serie M).

Los productos AmpliFi no son afectados desde la versión v2.4.3 de su firmware.

Es recomendable estar atentos a las actualizaciones de los diferentes fabricantes para actualizar los sistemas operativos de nuestros dispositivos WiFi como ser smartphones, notebook, tablet, etc.

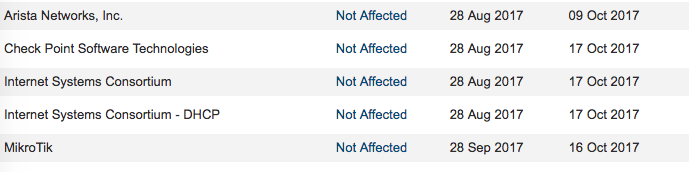

El siguiente enlace permite acceder a la base de datos de CERT donde se indica cuales son los vendors que están siendo vulnerables y su fecha de última actualización. En el caso de Cisco, Juniper, Microsoft, Samsung, Zytel entre otros aún continúan vulnerables al ataque.

La lista de los vendors que al día de hoy (17 de Octubre) no son vulnerables son: