Nuevas vulnerabilidades de RouterOS: cómo funcionan y cómo protegerse.

Desde hace unos días se tiene conocimiento de unas nuevas vulnerabilidades encontradas en RouterOS, algunas de criticidad media / alta, las cuales permiten desde envenenamiento DNS hasta obtener acceso root en el dispositivo.

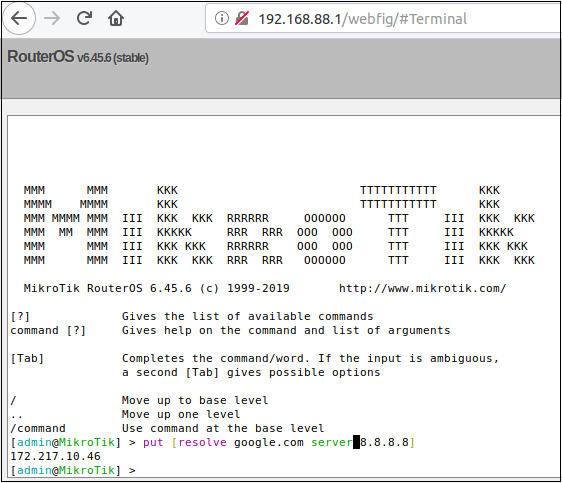

Una de las vulnerabilidad fue descubierta por un investigador de la empresa Tenable, la cual permite ejecutar un ‘resolve‘ sin necesidad de autenticación y hasta inyectar resoluciones envenenadas.

Otra de las maneras de atacar el sistema operativo RouterOS, la cual está detallada en el informe publicado por Tenable en su blog, es a través de la manipulación de las solicitudes HTTP, poder realizar un downgrade de la versión del sistema operativo.

Lo anterior mencionado es crítico, ya que en versiones anteriores existen ciertos ataques que ya han sido solucionado en la rama actual.

Al regresar a una versión anterior puede ocurrir que, si el dispositivo tiene actualmente la versión v6.45.6, la misma dispone de un manejo totalmente diferente de las contraseñas, que es incompatible con versiones anteriores. Si se llega a hacer un downgrade, el password quedará en blanco (como por defecto) y se podrá acceder al dispositivo y atacarlo o hacerle cualquier tipo de configuración.

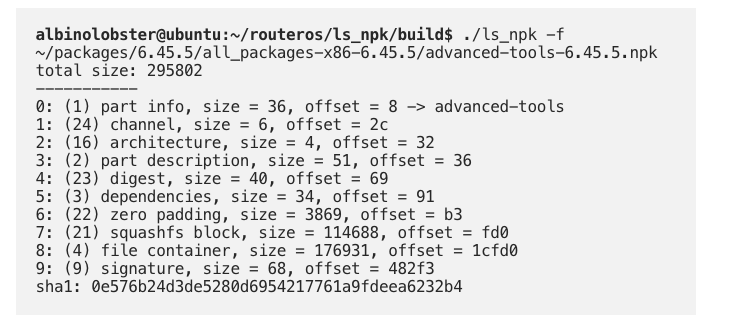

Otra vulnerabilidad importante descubierta es la posibilidad de crear un backdoor sin la necesidad de un exploit. Se debe a que hay un bug en el sistema de instalación de paquetes, que permite a un atacante crear directorios arbitrarios en el sistema.

En el mismo blog mencionado existe una explicación de como funciona el sistema de paquetes NPK de MikroTik y de que manera puede ser adulterado para crear paquetes o directorios al momento de la instalación.

Algo interesante que tiene el articulo es que explica las falencias que ha tenido MikroTik en la implementación de su sistema de paquetes y sugerencias de solucionarlo.

Las vulnerabilidades mencionadas ya tienen solución y es necesario actualizar el RouterOS a las últimas versiones de su rama, long-term v.6.44.6 y stable 6.45.7.

Se invita a actualizar el sistema operativo en primera instancia y luego cerrar el puerto del Winbox (TCP 8291) a una lista blanca de IP Address para maximizar los puntos de segurización.

Mas información en Uno al día, Blog Tanable, RedesZone.