Miles de MikroTik RouterOS vulnerables – CVE-2023-30799

En junio de 2022, se descubrió una vulnerabilidad en MikroTik RouterOS que podría permitir a los atacantes acceder y controlar los dispositivos afectados. La vulnerabilidad, identificada como CVE-2023-30799, afecta a una amplia gama de versiones del sistema operativo RouterOS, lo que la convierte en una amenaza significativa para cualquier red que utilice estos dispositivos.

A través de un informe de VulnCheck que explica que si bien la vulnerabilidad requiere tener un cuenta administrador existente para poder ingresar, esto no sería un impedimento, ya que lamentablemente hay miles de dispositivos en el mundo que tienen el usuario admin por defecto.

Según comenta MikroTik en su blog, para poder tener la posibilidad de explotar la vulnerabilidad se requiere de tener un usuario con el permiso «policy». Una vez que el router ha sido comprometido, pueden tener acceso a muy bajo nivel y tienen control absoluto para instalar, borrar y demás acciones en el router.

La vulnerabilidad ha sido corregida a partir de las versiones de RouterOS v7.7 y en octubre del 2022 para la versión estable v6.49.7 y de long-term el 19 de julio del 2023 para la v6.49.8.

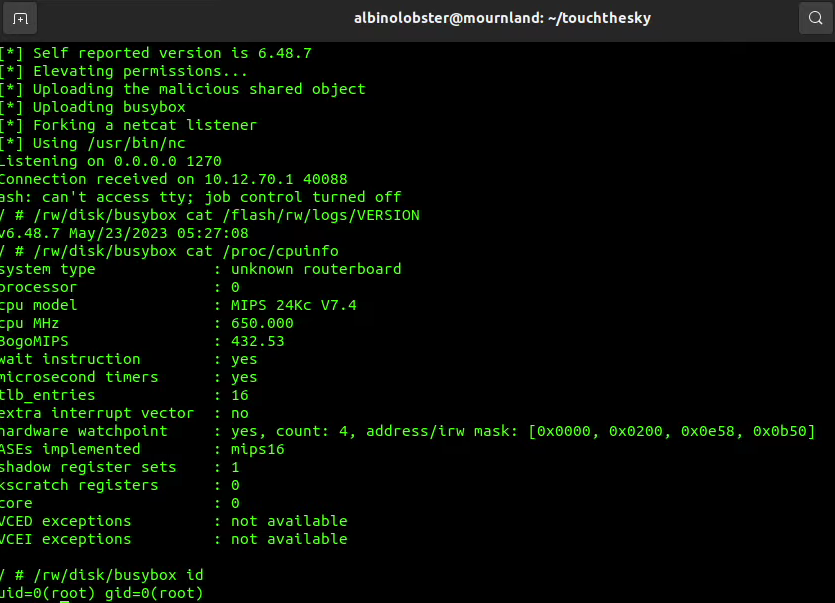

En el siguiente video podemos observar lo fácil que es poder accederle a un MikroTik RouterOS, explotando la vulnerabilidad:

Problema mundial.

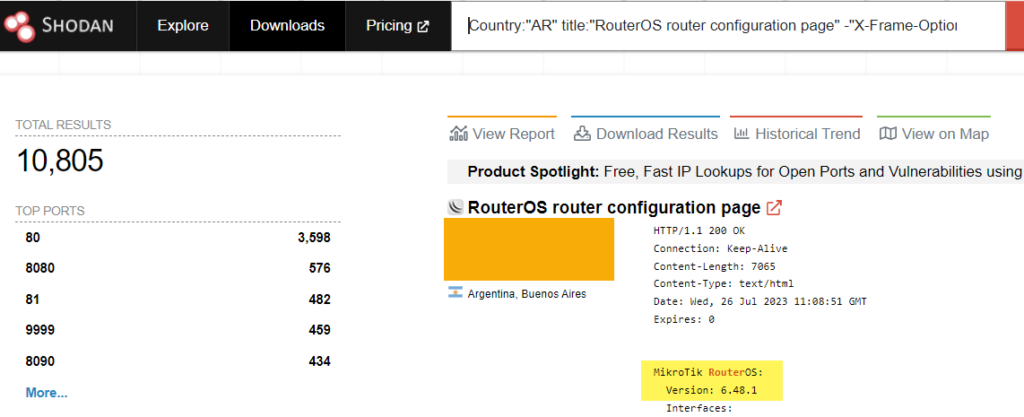

De acuerdo con las investigaciones realizadas a través de Shodan, se identificaron aproximadamente 474,000 dispositivos potencialmente vulnerables en diferentes ubicaciones. Es relevante destacar que en Argentina, específicamente, se detectaron más de 10,000 dispositivos que podrían estar expuestos a esta vulnerabilidad.

Detalle de la vulnerabilidad:

La vulnerabilidad fue publicada en junio del 2022 por los empleados de Marvin Research durante el evento de Recon:

Recién para octubre del 2022, un par de meses después, MikroTik anuncia que el problema había sido solucionado en la versión v6.49.7 con el siguiente changelog:

*) system - improved handling of user policies;

Recomendaciones de protección:

- Abstenerse de otorgar acceso administrativo a usuarios que no sean de confianza.

- Asegurarse de que la configuración del firewall proteja el dispositivo de intentos de inicio de sesión por fuerza bruta.

- Utilizar la función de modo de dispositivo de RouterOS para proteger aún más las partes críticas del dispositivo.

- Mantener RouterOS actualizado, utilizando la opción de «check-for-updates», para asegurarse de estar utilizando la última versión de RouterOS disponible.

Mas información en:

https://blog.mikrotik.com/security/cve-2023-30799.html

https://vulncheck.com/blog/mikrotik-foisted-revisited

https://thehackernews.com/2023/07/critical-mikrotik-routeros.html

https://blog.segu-info.com.ar/2023/07/casi-un-millon-de-mikrotik-routeros.html